Diplomarbeit: Risikoanalyse von Twitter

- Diplomarbeit am Fachbereich Informatik, Universität Hamburg

- Titel: Risikoanalyse von Twitter

- Autor: Christian Hops

- eingerreicht am 20.07.2011

- Erstgutachter: Dr. Klaus-Peter Kossakowski – Sicherheit in Verteilten Systemen (SVS)

- Zweitgutachter: Professor Dr. Winfried Lamersdorf – Verteilte Systeme und Informationssysteme (VSIS)

PDF-Version

PDF-Version

Warum diese HTML-Version? Ich möchte, dass die Arbeit gelesen wird, sie anderen weiterhilft und hier evtl. eine Diskussion und Austausch zu dem Thema entsteht. Wissen sollte im Internet öffentlich zugänglich sein.

Zusammenfassung

Diese Arbeit führt eine Risikoanalyse von Twitter für fünf verschiedene Nutzergruppen durch: passive Nutzer, aktive Nutzer, Organisationen, Journalisten und Entwickler von Third-Party Anwendungen.

Der öffentliche Charakter der Tweets und vieler Kontoangaben lassen die Sicherheit von Twitter als vernachlässigbar erscheinen. Auch die Kürze der Twitter-Nachrichten trägt zu dieser falschen Einsicht bei, denn 140 Zeichen scheinen zu kurz, um umfangreichen Angriffscode einzuschleusen.

Die vielen Angriffe in der Vergangenheit decken jedoch die Verwundbarkeit von Twitter auf (s. Kapitel 3.1). Die Risiken, die systematisch in Kapitel 3.2 identifiziert werden, zeigen, wie vielfältig die Angriffspunkte sind. Neben den typischen Sicherheitslücken von Webanwendungen wie Shell-, Programmcode, SQL Injection, Cross-Site Scripting, Clickjacking und Cross-Site Request Forgery wurden aufgrund der Ajax-lastigen Weboberfläche auch Risiken wie JSON Hijacking identifiziert. Twitter-Anwender sind zudem durch Phishing-Angriffe gefährdet. Zu guter Letzt sind Anwendungen von Drittanbietern und das verwendete oAuth-Protokoll, welches detailliert in Kapitel 2.1.2.4.1 vorgestellt wird, weitere Gefährdungspunkte.

Die Risikobewertungen werden individuell für die jeweils relevanten Nutzergruppen durchgeführt. Die gefährlichsten Risiken sind für passive Anwender die klassischen Sicherheitslücken von Webanwendungen (Shell-, Programmcode- und SQL Injection, unsichere Serverkonfiguration) sowie Risiken, durch die die Zugriffskontrolle umgangen werden kann (etwa unsichere Administrationstools).

Für aktive Anwender sind andere Risiken von entscheidender Bedeutung: Kompromittierung der Zugangsdaten über XSS-, Brute-Force- oder Phishing-Angriffe. Auch autorisierte Third-Party Anwendungen, die vollen Zugriff auf das Konto des Anwenders besitzen, stellen eine Gefahr dar.

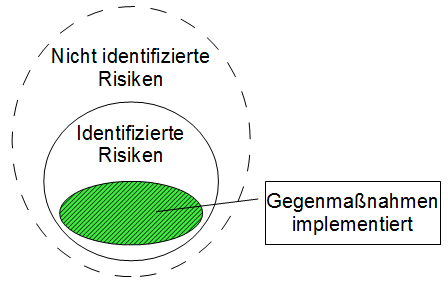

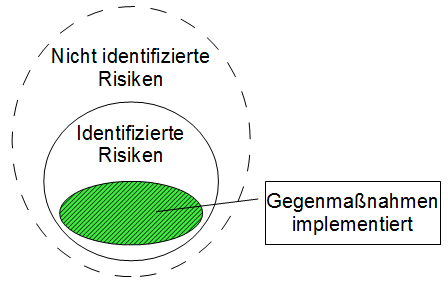

Aus den vorgeschlagenen Gegenmaßnahmen in Kapitel 5 können zwei Schlussfolgerungen gezogen werden: Zum Einen können 17 der 44 identifizierten Risiken nur durch Twitter selbst begegnet werden, sodass der Anwender abhängig von Twitter Sicherheitsmaßnahmen ist. Und zum Anderen begegnet Twitter vielen Sicherheitslücken nur ungenügend. Als Beispiel wird HTTPS nur optional eingeführt und muss erst durch den Benutzer aktiviert werden. Auch wird zwar vor schwachen Passwörtern gewarnt, sie können aber dennoch verwendet werden.

Zudem schwächt ein eklatanter Fehler im Sitzungsmanagement von Twitter, der seit fast 2 Jahren bekannt ist, die Sicherheit der Benutzerkonten.

Diese Arbeit bietet eine Übersicht der Risiken, eine individuelle Risikobewertung für die fünf verschiedenen Anwendertypen und nennt dienst- und clientseitige Gegenmaßnahmen zur Mitigation der Risiken.

Abstract

The topic of this diploma thesis is a risk analysis at Twitter for five different user types: passive user, active user, organizations, journalists and developers of third-party applications.

Because almost all information at Twitter (like tweets and account information) are publicly available, the security of Twitter seems to be a negligible factor. This false conclusion is supported by the misjudgement, that the 140 character limit is an effective protection against lengthy attack payloads.

However, the long list of known attacks reveals the vulnerabilities of Twitter (see chapter 3.1). The risks, which are identified systemically in chapter 3.2, show the diversity of weak points at Twitter. Twitter is affected by the typical vulnerabilities of web application like SQL-, Shell-, program code injection, cross-site scripting and cross-site request forgery. Because Twitter’s website uses Ajax and JSON, vulnerabilities like JSON Hijacking appears. Users must be concerned about different types of Phishing attacks. Last but not least, third-party applications and the used oAuth protocol, which is presented explicitly in chapter 2.1.2.4.1, are hazards to users, too.

The risk assessment is made for the five types of users. The most dangerous risks for passive users are the typical web application vulnerabilities (SQL-, Shell-, program code injection) and security flaws to bypass the access control (e.g. unprotected admin tools).

Active users have other important risks: Stealing access data by cross-site scripting, Phishing or brute-force-attack. Also, hacking authorized third-party applications are an opportunity to get access to Twitter-accounts.

The presented countermeasures in chapter 5 allows two conclusions: First, 17 of 44 risks can only be prevented by Twitter, therefore the user’s security depends on Twitter’s protections. Second, the implemented countermeasures by Twitter are often insufficient. For instance, HTTPS is only an optional setting and not a default setting. The user is warned, when using a weak password – nevertheless, the user can use weak passwords. A lot of users are writing tweets with a mobile phone. Notwithstanding, the mobile phone isn’t used for two-factor-authentication.

Furthermore, a blatant error in the session-management is weakening the security of user’s accounts. The session-id is valid until the user changes his password. The attacker can use the session-id to sign in as victim. The error is known by Twitter since two years.

This thesis gives an overview of risks at Twitter, an individual risk assessment for the five user types and suggests countermeasures to mitigate the risk potential, which should be implemented both by Twitter and the user.

Twitter ist eine Mikroblogging-Anwendung, die im Juli 2006 online gegangen ist [Arrington 2006]. Sie ist mit weltweit 190 Millionen registrierten Nutzern [Schonfeld 2010] eine der populärsten Webanwendungen im Bereich Soziales Netzwerk und Echtzeitkommunikation. Twitter ist mit der Beschränkung auf 140 Zeichen pro Nachricht ein Kommunikationsmedium, welches in Echtzeit Nachrichten überträgt. Dank der offenen Programmierschnittstelle hat sich ein Ökosystem mit Anwendungen von Drittanbietern um Twitter entwickelt, das die Funktionen des Dienstes um ein Vielfaches erweitert – im September 2010 waren fast 300.000 Anwendungen registriert [Siegler 2010a].

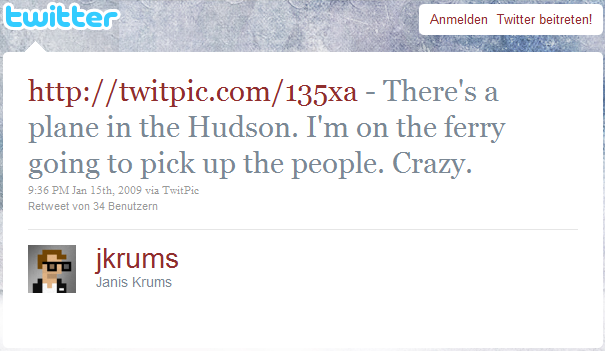

Die Anwendungsbereiche von Twitter reichen vom privaten Gebrauch für Mitteilungen an das eigene soziale Netzwerk über Firmen, die den direkten Kontakt zu ihren Kunden suchen bis hin zu Journalisten, die die Twitter-Nachrichten zur Recherche aktueller Ereignisse rund um den Globus nutzen. Auch die Wissenschaft greift auf Twitter zu, um Ausbreitungsgeschwindigkeiten von Nachrichten in sozialen Netzwerken zu untersuchen oder Aussagen über die Entwicklung und Eigenschaften von Trends zu machen.

Diese Diplomarbeit beschäftigt sich aus einer sicherheitskritischen Perspektive mit Twitter. Aus den Eigenschaften sowie den verschiedenen Nutzungsarten des Dienstes ergeben sich vielfältige Risiken, welche für die Nutzergruppen bei Twitter identifiziert und individuell bewertet werden. Es werden Gegenmaßnahmen vorgeschlagen, um die Risiken zu minimieren.

Dabei beschränkt sich die Arbeit nicht auf technische Risiken, sondern versucht, eine ganzheitliche Übersicht an Risiken bei der Nutzung von Twitter zu geben. So werden auch Risiken berücksichtigt, die durch Social Engineering, der Verzahnung von unterschiedlichen Diensten im World Wide Web oder der kooperativen Nutzung von Twitter durch eine Organisation entstehen können.

Um für die jeweiligen Nutzertypen bei Twitter Risikoanalysen durchführen zu können, stellt diese Arbeit typische Nutzungsszenarien vor. Zum Einen, um die Anwender geeignet klassifizieren zu können. Zum Anderen, um Risiken, die sich aus diesen Nutzungsszenarien ergeben, identifizieren zu können. Ziel dieser Arbeit ist ebenfalls, eine Übersicht der typischen Nutzungsszenarien für Twitter zu bieten.

Die Arbeit fokussiert bei der Risikoanalyse auf die Funktionen, die durch das User Interface auf der Twitter-Webseite geboten werden. Außerdem werden die Risiken identifiziert, die durch die Nutzung der Twitter-Programmierschnittstelle entstehen können – sowohl aus Anwender- wie auch aus Entwicklerperspektive.

Nur indirekt werden solche Sicherheitslücken beleuchtet, deren Ursprung in Third-Party Anwendungen zu finden sind. Software von Drittanbietern für Twitter wird also nicht explizit in dieser Arbeit untersucht, auch wenn die Nutzung Twitters durch Third-Party Anwendungen bereits im September 2010 mit 6 Milliarden API-Aufrufen täglich äußerst signifikant war [Rao 2010].

Ebenfalls wird in dieser Arbeit nicht auf die Themen Datenschutz, Privatsphäre oder Spam als systeminhärentes Problem eingegangen.

Die Zielgruppe dieser Arbeit sind Anwender, Entwickler und Interessierte rund um Twitter. Da die Risikobewertung für fünf verschiedene Nutzergruppen durchgeführt wird, kann sich der Leser individuell mit jenen Risiken auseinander setzen, die für ihn relevant und wichtig sind.

In dieser Diplomarbeit werden folgende Anwendertypen näher beleuchtet: passive Nutzer, aktive Nutzer, Organisationen, Journalisten und Entwickler, die Anwendungen entwickeln, die auf der Twitter-API beruhen.

Die Risikoanalyse von Twitter ist ein Themenkomplex, welcher viele Fassetten besitzt: Mikroblogging, Twitter, Third-Party Anwendungen, oAuth-Protokoll, Kurz-URL-Dienste, Risikoanalyse, Webanwendungen, typische Angriffe auf Webanwendungen und Gegenmaßnahmen. Bei dieser Vielfalt an Themen ist der Autor gezwungen, gewisse Kenntnisse beim Leser vorauszusetzen und das Thema eindeutig abzugrenzen.

Im zweiten Kapitel wird zwar auf die o.g. Grundlagen des Themenkomplexes eingegangen, jedoch würde es den Umfang dieser Arbeit sprengen, die einzelnen Themen umfassend einzuführen. Dabei werden jene Themen, die für die Risikoanalyse von Twitter relevanter sind, ausführlicher behandelt. In Kapitel 2.1.2.4.1 werden bspw. die verschiedenen Authentifizierungsmethoden für die Twitter-API sehr detailliert behandelt. In Kapitel 2.2.2.2 hingegen wird lediglich der Nutzen des „Hypertext Transfer Protocol Secure (HTTPS)“ vorgestellt. Einzelheiten des Protokolls oder zugrunde liegende Algorithmen werden nicht genannt. In solchen Fällen wurde jedoch Literatur angegeben, die der interessierte Leser zur Vertiefung seines Wissens konsultieren kann.

Diese Arbeit beschäftigt sich ausschließlich mit Twitter. Andere Mikroblogging-Anbieter werden nur kurz in Kapitel 2.1.1.4 genannt. Auch sind Third-Party Anwendungen, die auf die Twitter-API zugreifen, nicht Gegenstand näherer Betrachtungen.

Nach der Einleitung im ersten Kapitel widmet sich diese Arbeit im zweiten Kapitel den Grundlagen, die zur Risikoanalyse von Twitter notwendig sind. Da Twitter gemeinhin dem Mikroblogging zuzuordnen ist, wird zuerst die Entwicklung zum Mikroblogging aufgezeigt. Es wird eine Klassifizierung des Mikrobloggings vorgenommen und die Eigenschaften solcher Dienste werden dargestellt. Bevor diese Arbeit sich Twitter zuwendet, werden kurz andere Mikroblogging-Dienste vorgestellt.

Danach wird Twitter als solches vorgestellt: Die Funktionen, die Entwicklung und die Verbreitung des Dienstes, wobei hier auch auf die Nutzerzahlen in Deutschland eingegangen wird. Anschließend wird die Twitter-API vorgestellt, wobei sich vor allem der Authentifizierung zugewendet wird, die auf dem oAuth-Protokoll basiert.

Es folgt eine kurze Vorstellung einiger Anwendungsbereiche von Third-Party Anwendungen und die mit Twitter aufkommenden Kurz-URL-Dienste.

Der Bereich Twitter wird in Kapitel 2.2 vorübergehend verlassen, um dem Leser die Grundlagen der Informationssicherheit und deren Schutzziele vorzustellen. Hierbei wird speziell auf die Sicherheit von Webanwendungen eingegangen, und einige typische Sicherheitslücken genannt. Es folgen die Grundlagen der Risikoanalyse und die Vorstellung der hier benutzten Methode zur Risikobewertung.

In Kapitel 3 wird schließlich die Risikoidentifizierung vorgenommen. Als Einstieg werden hierzu vier bekannte und teilweise typische Angriffe auf Twitter selbst herangezogen. Zudem werden anhand der IT-Ressourcen systematisch Risiken für die Nutzung von Twitter identifiziert.

Kapitel 4 beschäftigt sich zunächst mit der Beschreibung der wichtigsten Nutzungsszenarien Twitters, aus denen die Nutzergruppen für die Risikoanalyse abgeleitet werden. Es folgt anschließend die Risikobewertung für die identifizierten Nutzertypen von Twitter. Für jede Nutzergruppe werden die Risiken anhand ihrer unterschiedlichen Sicherheitsanforderungen bewertet.

In Kapitel 5 werden dienst- und clientseitige Gegenmaßnahmen vorgestellt, um die identifizierten Risiken bei der Nutzung Twitters zu minimieren. Entweder, indem die Eintrittwahrscheinlichkeit des Risikos minimiert wird, oder die Auswirkungen des Risikos eingedämmt werden. Sollte keine Gegenmaßnahme vorhanden sein, werden eigene Konzepte zur Mitigation der Risiken vorgelegt.

Das letzte Kapitel dieser Arbeit zieht dann ein abschließendes Fazit und gibt Empfehlungen für weitere sicherheitskritische Forschungsbemühungen im Umfeld von Twitter.

In diesem Kapitel werden die Grundlagen für das Verständnis der Risikoanalyse von Twitter gelegt, die in den nachfolgenden Kapiteln 3 und 4 durchgeführt wird.

Die Grundlagen sind in zwei Bereiche unterteilt: 2.1 „Grundlagen zu Twitter“ und 2.2 „Grundlagen zum angewandten Verfahren der Risikoanalyse“.

Da Twitter gemeinhin dem Mikroblogging zugeordnet wird, wird zunächst die Entwicklung des Mikrobloggings aufgezeigt und eine Klassifizierung vorgenommen. Typische Eigenschaften des Mikrobloggings werden herausgearbeitet und alternative Mikroblogging-Dienste werden ebenfalls genannt.

In Kapitel 2.1.2 wendet sich diese Arbeit Twitter zu. Neben den angebotenen Funktionen, der Geschichte, Verbreitung und Nutzung wird die Twitter-API und ihre verschiedenen Authentifizierungsmethoden näher beleuchtet. Das Unterkapitel 2.1 schließt mit einem kurzen Überblick der Third-Party Anwendung und der Funktionsweise von Kurz-URL-Anbietern.

Bei der Definition von Mikroblogging wird vor allem die begrenzte Zeichenlänge der Nachrichten aufgeführt, aber es wird ebenfalls der Kommunikationskanal für kleine Informationseinheiten ohne explizite Angabe an einen Adressaten genannt [Böhringer 2009].

Die Beschränkung der Nachrichtenlänge bei den meisten Mikroblogging-Anbietern auf unter 200 Zeichen bringt Nachteile mit sich, denn nicht alle Gedankengänge und Diskussionen sind in dieser kurzen Nachrichtenlänge formulierbar. Dennoch hat die Beschränkung zwei entscheidende Vorteile:

- Die in einer Nachricht enthaltene Information kann leicht verstanden werden, denn sie ist auf den Punkt gebracht.

- Selbst Nachrichten zu verfassen und sich an einer Diskussion zu beteiligen, ist bei der kurzen Nachrichtenlänge ohne größeren Aufwand möglich.

Ähnlich wie bei Makroblogs werden die Einträge in absteigender chronologischer Reihenfolge angezeigt, sodass neueste Einträge oben auf der Seite angezeigt werden.

Mikroblogs können ebenfalls per RSS abonniert werden. Daneben bieten Mikroblogging-Anbieter nach der Registrierung die Möglichkeit, anderen Mikroblogs zu folgen. Dies bewirkt, dass in der eigenen Timeline auch die Nachrichten des gefolgten Mikroblogs erscheinen. Der Nutzer schreibt somit im Regelfall Nachrichten nicht an einen bestimmten Adressaten, sondern an alle, die dem eigenen Mikroblog folgen.

Anders als bei sozialen Netzwerken wie Facebook sind die Verbindungen im Mikroblogging-Netzwerk nicht gegenseitig, sondern asymmetrisch. So bedarf es in der Regel keiner Anfrage, um einem Mikroblog folgen zu können. Auf die Besonderheiten und Folgen der asymmetrischen Beziehungen wird später in diesem Kapitel unter 2.1.1.2 „Taxonomie: Soziales Netzwerk oder Informationsnetzwerk“ noch explizit eingegangen.

Weblogs haben im Internet eine lange Tradition. Bereits 1997 wurde der Begriff Weblog durch Barger als Web page where a Web logger ‚logs‘ all the other Web pages she finds interesting

geprägt.

Mikroblogging kann als Weiterentwicklung des Makrobloggings verstanden werden [Krohn 2009]. Der offensichtlichste Nachteil von Makroblogs gegenüber Mikroblogs ist der größere inhaltliche Umfang von Artikeln, was gleichbedeutend mit dem höheren Aufwand für den Autoren eines Makroblogs ist. Zudem muss man sich als Makroblogger ein größeres technisches Wissen aneignen, um Artikel zu gestalten und beispielsweise Bilder und Videos einzufügen.

Als eine Vorform des Mikrobloggings kann das Moblogging bezeichnet werden. Das Wort Moblog ist ein Kofferwort aus „mobile“ und „Weblog“. Ab dem Jahr 2000 entwickelten Blogger die Möglichkeit, über Mobiltelefone Inhalte auf ihre Blogs zu stellen. Inhalte solcher Blogs sind vor allem Bilder mit kurzen Kommentaren, die per MMS oder E-Mail übertragen werden.

Das Mikroblogging ist eine weiterführende Entwicklung des Mobloggings aus dem Jahr 2000 auf. Neben der SMS-ähnlichen Begrenzung der Nachrichtenlänge und der bereits angesprochenen Möglichkeit, die Inhalte abonnieren zu können, bieten Mikroblogging-Anbieter ein fortgeschrittenes System der Vernetzung.

Die individuelle Timeline, die die Nachrichten der abonnierten und des eigenen Mikroblogs anzeigt, ist ein Strom von Nachrichten. Diese Timeline wird automatisch aktualisiert und ermöglicht so Echtzeitkommunikation zwischen dem Konteninhaber und seinen Abonnenten. Grundlage der Echtzeitkommunikation ist der Einsatz von Push-Technologie, bei der neue Nachrichten durch den Server auf den Client gedrückt (engl.: „to push“) werden.

Twitter, der populärste Mikroblogging-Dienst, wurde im Juli 2006 der Öffentlichkeit zur Verfügung gestellt. Im gleichen Monat startete der finnische Dienst Jaiku, der im Oktober 2007 von Google übernommen wurde [Butcher 2007]. Diese Dienste könnten als Ursprung des Mikrobloggings gesehen werden. Jedoch wurden auf Facebook bereits am 01. März 2006 Statusnachrichten eingeführt, so dass dieses Datum als Geburtsstunde des Mikrobloggings gesehen werden muss [Krohn 2009].

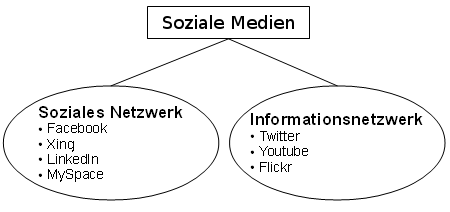

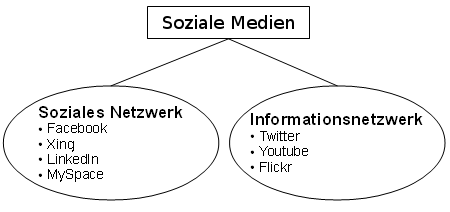

Ben Parr legt in [Parr 2010a] dar, welche Unterschiede und Beziehungen es zwischen den Begriffen „Soziale Medien“, „Soziales Netzwerk“ und „Informationsnetzwerk“ gibt:

Abbildung 1: Begriffe und Beziehungen innerhalb des sozialen Mediums

Parr argumentiert, dass soziale Netzwerke und Informationsnetzwerke zwei unterschiedliche Bereiche innerhalb der sozialen Medien darstellen. Bei sozialen Netzwerken gehe es um soziale Verbindungen: Freunde, Bekanntschaften, Kollegen und andere persönliche Verbindungen. In einem Informationsnetzwerk hingegen konsumiert und verteilt man Informationen: bei YouTube Videos und bei Flickr Bilder.

Das größte Unterscheidungsmerkmal zwischen sozialem Netzwerk und Informationsnetzwerk ist die private oder öffentliche Zugänglichkeit des Inhaltes. Im sozialen Netzwerk ist der Inhalt im Allgemeinen privat. Erst wenn zwei Benutzer ihre Freundschaft bestätigt haben, erhalten sie gegenseitigen Zugriff auf die privaten Daten des anderen. In sozialen Netzwerken bildet das Freundschaftsmodell die Grundlage für die Interaktion.

Im Informationsnetzwerk sind die Inhalte der Anwender i.d.R. öffentlich zugänglich. Das Abonnieren anderer Benutzer führt dazu, dass man neue Inhalte der Abonnierten zugestellt bekommt. Festzuhalten ist, dass das Abonnementmodell asymmetrisch ist und somit nicht auf Gegenseitigkeit beruht.

Eine Umfrage unter deutschen Nutzern von Twitter zu ihren Nutzungsmotiven [Geitlinger 2009] bestätigt die Beobachtung, dass Twitter als Informationsnetzwerk wahrgenommen wird: Twitter wird gegenüber Facebook als anonymer, weniger sozial und als öffentlicher wahrgenommen. Nichtsdestotrotz lernt man laut dieser Umfrage über Twitter schneller Leute kennen, die später auch zum sozialen Netzwerk dazu zählen können.

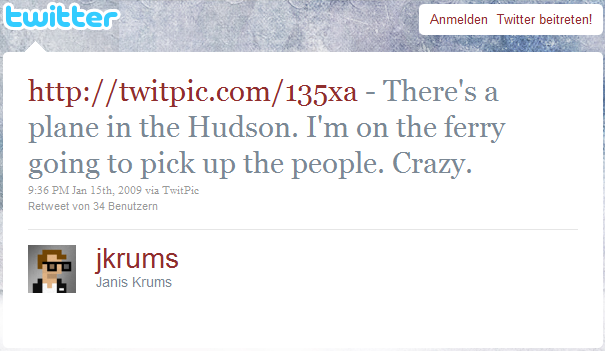

An dieser Stelle soll auf zwei Aspekte des Mikrobloggings eingegangen werden, nämlich die Echtzeitkommunikation und die Ubiquität. Diese Punkte verdeutlichen die Nutzung von Mikroblogging-Angeboten; zudem können aus diesen Eigenschaften auch Risiken abgeleitet werden.

Mikroblogging-Dienste bieten ihren Nutzern Echtzeitkommunikation an. Das bedeutet, dass Nachrichten umgehend nach ihrer Erstellung in der Timeline der Abonnenten erscheinen. Die Abonnenten können somit in Echtzeit auf die eingegangene Nachricht reagieren, indem sie darin enthaltene Verweise besuchen, auf die Nachricht antworten oder sie an die eigenen Abonnenten weiterleiten. Mikroblogging wird dadurch zu einem sehr schnelllebigen Medium, bei dem 96,9% der Reaktionen innerhalb der ersten Stunde nach Veröffentlichung der Nachricht erfolgen [Sysomos 2010a]. Ebenfalls ist bei der Weiterleitung von Nachrichten ein exponentiell fallender Verlauf festzustellen:

![Abbildung 2: Histogramm von Weiterleitungen aus [Sysomos 2010a] Abbildung 2: Histogramm von Weiterleitungen aus [Sysomos 2010a]](https://www.freakcommander.de/wp-content/uploads/2011/07/histogramm_retweets.png)

Abbildung 2: Histogramm von Weiterleitungen aus [Sysomos 2010a]

Die Echtzeitkommunikation hat neben der nahezu verzögerungsfreien Zustellung zum Abonnenten einen weiteren Aspekt: Twitter bietet eine eigene Suchmaschine an, mit der auf die dem Suchbegriff entsprechenden Nachrichten ebenfalls in Echtzeit zugegriffen werden kann. So hat der Nutzer die Möglichkeit, alle öffentlichen Nachrichten auf Twitter zu einem bestimmten Begriff mitzuverfolgen und auf die Nachrichten zu reagieren, obwohl er diese Mikroblogs nicht abonniert haben muss. Über Google [Google 2011] und Bing [Bing 2011] können ebenfalls Echtzeitsuchergebnisse aus Twitter abgefragt werden.

Twitter berechnet mit einem nicht bekannten Algorithmus aus dem eingehenden Nachrichtenstrom so genannte Trends. Das sind die derzeit populärsten Begriffe. Diese Trends werden auf der Twitter-Seite angezeigt und lassen sich für verschiedene Orte (auf Länder- und Stadtebene) auswählen. In [Asur et al. 2011] wurde festgestellt, dass sich die meisten Begriffe nicht länger als 20 bis 40 Minuten in den Top-Ten-Trends halten konnten. Diese Trends weisen den Nutzer auf aktuelle Geschehnisse in seiner geografischen Umgebung hin und animieren ihn zudem, sich an der stattfindenden Diskussion zu beteiligen.

Der Grund für die Allgegenwärtigkeit des Mikrobloggings ist, dass verschiedenste Protokolle und Services unterstützt werden, um lesend und schreibend auf den Mikroblogging-Dienst zugreifen zu können. Fast jeder Mikroblogging-Dienst bietet eine API an. Mit dieser API werden Angebote nicht implementierter Protokolle über Drittanbieter dennoch möglich. So bieten die meisten Mikroblogging-Dienste neben dem Zugriff via Web und API auch den Zugriff über E-Mail, SMS und XMPP. Lesend können die Daten meist via RSS abgefragt werden.

Daneben gibt es für die populäreren Mikroblogging-Anbieter wie Twitter Clients für fast alle Mobiltelefone, Smartphones und Tablet-PCs. Auch Desktop- und Instant-Messaging-Programme können mit den Mikroblogging Diensten interagieren.

Twitter weitet zunehmend seine Präsenz auf Internetseiten durch ein einfach zu integrierendes Angebot namens @Anywhere aus [TwitterDev 2011a], das auf Javascript beruht. So ist es auf Seiten mit @Anywhere-Unterstützung möglich, auf Funktionen und Informationen von Twitter zuzugreifen: das Schreiben von eigenen Twitter-Nachrichten, Anzeigen von zusätzliche Informationen zu erwähnten Twitter-Konten, Abonnieren von Twitter-Konten und Einloggen mit den Twitter-Zugangsdaten. @Anywhere kann als Versuch gewertet werden, Twitter auch auf anderen Internetseiten einzubinden und so vor allem neue Benutzer zu gewinnen.

In diesem Abschnitt wird ein kurzer Überblick über weitere Mikroblogging Dienste neben Twitter gegeben. Die ausführliche Vorstellung Twitters folgt in Kapitel 2.1.2.

Es ist festzustellen, dass Twitter die mit Abstand populärste Anwendung im Mikroblogging-Bereich ist. Twitter hatte 190 Millionen registrierte Benutzer im Juni 2010. Der chinesische Anbieter Sina Weibo hatte im Mai 2011 140 Millionen Benutzer [Cao 2011]. Weitere Nutzerzahlen von Anbietern wie Jaiku, Plurk oder Identi.ca sind im Internet nicht verfügbar.

Eine komplette Auflistung aller Mikroblogging-Dienste im Internet würde den Rahmen dieser Arbeit sprengen. Auch werden an dieser Stelle soziale Netzwerke mit Mikroblogging-Elementen nicht näher erläutert. Stattdessen werden im Folgenden die Besonderheiten einiger Mikroblogging-Anbieter vorgestellt.

Identi.ca

Der Dienst wurde im Juli 2008 eingeführt und ist die Open-Source-Alternative zu Twitter. Der Dienst basiert auf StatusNet, einer Open-Source-Software, die in PHP geschrieben wurde [StatusNet 2011]. StatusNet ermöglicht es, eine Mikroblogging-Anwendung auf dem eigenen Server oder im lokalen Netzwerk einer Firma zu installieren und so die Kontrolle über die anfallenden Daten und Services zu behalten. Da StatusNet das OStatus-Protokoll [oStat 2011] implementiert, kann es mit anderen Mikroblogging Diensten, die ebenfalls dieses Protokoll unterstützen, kommunizieren. Das OStatus-Protokoll dient der dezentralen Kommunikation zwischen verschiedenen Mikroblogging-Diensten. So kann der Nutzer des Dienstes A die Nachrichten eines Nutzers des Dienstes B abonnieren. Twitter hat OStatus nicht implementiert.

Jaiku

Obwohl Jaiku im gleichen Monat wie Twitter gestartet ist [Butcher 2007], verlief die Entwicklung dieses Dienstes konträr zu Twitter. Jaiku wurde im Oktober 2007 von Google übernommen. Bereits im Januar 2009 wurde angekündigt, dass Google Jaiku als Open-Source-Software anbieten und nicht aktiv weiterentwickeln wird.

Plurk

Der Mikroblogging-Anbieter Plurk ging im Mai 2008 online. Der Dienst ist vor allem in Taiwan sehr beliebt. Eine interessante Besonderheit ist, dass Plurk Gruppenkonversation unterstützt. Auf Plurk kann der Kontoinhaber seine Abonnenten in Gruppen einteilen und so Nachrichten nur an eine Untermenge seiner Abonnenten adressieren.

Sina Weibo

Der Microblogging-Dienst wurde innerhalb der chinesischen Blogging-Plattform Sina eingeführt. Im Unterschied zu Twitter werden Antworten oder Kommentare zu einer Nachricht unterhalb der Nachricht angezeigt. Verifizierte Konten werden durchgängig auf der chinesischen Seite angezeigt, anders als bei Twitter, wo sich Nachrichten eines verifizierten Kontos nicht von Nachrichten eines unverifizierten Kontos unterscheiden.

Twitter hatte im Juni 2010 190 Millionen Nutzer weltweit. An einem Tag werden 65 Millionen Nachrichten auf Twitter geschrieben [Schonfeld 2010]. Die meisten Nachrichten wurden am 1. Januar 2011, wenige Sekunden nachdem das neue Jahr in Japan begonnen hatte, gesendet: 6.939 Nachrichten innerhalb einer Sekunde [Dawn 2011]. Twitter entwickelt sich zunehmend zu einem wichtigen Medium, um aktuelle Ereignisse rund um den Erdball zu verfolgen: Das Erdbeben und die Atomkraftwerk-Katastrophe in Japan im März 2011 [Chowdhury 2011] oder die Tötung Osama bin Ladens durch US-amerikanische Spezialeinheiten in Pakistan im Mai 2011, von der ein Twitter-Anwender unbewusst berichtete [ZDF 2011]. Im Twitter-Netzwerk verbreiten sich die Mitteilungen und Meinungen in Echtzeit. Ein wichtiger Unterschied zu anderen Massenmedien wie Fernsehen oder Radio besteht darin, dass sich jeder bei Twitter registrieren kann und Twitter bidirektional aufgebaut ist: Die Anwender sind nicht ausschließlich Abonnenten von Nachrichten – sie können eigene Nachrichten verfassen, auf Nachrichten antworten, Nachrichten favorisieren oder Nachrichten an die eigenen Abonnenten weiterleiten. Aus dem aktuellen Nachrichtenstrom leitet Twitter beliebte Nachrichten, die auf der Startseite angezeigt werden, und auch Trends ab. Trends sind Stichworte, die auf Twitter aktuell in einer bestimmten Region häufig mitgeteilt werden.

Auch wenn Twitter-Nachrichten auf 140 Zeichen begrenzt sind, können durch Anwendungen von Drittanbietern multimediale Inhalte eingebettet werden. Zudem können durch Kurz-URL-Dienste auch Inhalte, die durch eine längere URL adressiert sind, platzsparend verlinkt werden.

In diesem Kapitel werden zunächst die Funktionen von Twitter vorgestellt. In Kapitel 2.1.2.3 werden allgemeine Nutzungsdaten vorgestellt. Abschließend wird die Twitter-API betrachtet, die im September 2010 sechs Millionen mal am Tag aufgerufen wurde [Rao 2010]. Hauptaugenmerk bei der Betrachtung der Programmierschnittstelle wird die Authentifizierung sein, die bei Twitter seit August 2010 weitestgehend durch das oAuth-Protokoll abgedeckt wird.

Es gibt zwei unterschiedliche Ebenen bei den Funktionen Twitters: Funktionen, die das Konto des Nutzers betreffen und Funktionen, die pro Nachricht angewendet werden können.

Registrierung

Um ein Twitter-Konto zu erhalten, muss bei der Registrierung neben einem Benutzernamen eine E-Mail-Adresse und ein Passwort angeben werden, welches nicht weniger als sechs Zeichen lang sein darf. Standardpasswörter wie „123456“ oder „password“ sind nicht erlaubt; die Stärke des gewählten Passwortes wird bei der Eingabe angezeigt. Um die Registrierung abzuschließen, muss ein CAPTCHA ausgefüllt und die E-Mail-Adresse über einen zugeschickten, zufälligen und somit schwer zu erratenden Link bestätigt werden. Ein schwer zu erratender Token/Link enthält eine lange Zeichenkette, die nicht nur zufällig erscheint, sondern dessen Erzeugung auf ausreichend zufälligen Input beruht. Token, die aus dem gehashten Zeitstempel in Millisekunden bestehen, erscheinen zwar zufällig und unabhängig voneinander; ein Angreifer könnte jedoch sämtliche Hashwerte der vergangenen Zeitstempel durchprobieren und generiert so auch gültige Token.

Jeder registrierte Benutzer bei Twitter kann optional ein Profil ausfüllen. Darin kann er einen Namen (zusätzlich zum Benutzernamen), Ort, Internetadresse und eine maximal 160 Zeichen lange Biografie angeben.

Konteneinstellungen

Das „Schützen“ der eigenen Tweets führt dazu, dass eigene Nachrichten auf Twitter nicht veröffentlicht werden, sondern privat behandelt werden. Außerdem darf das Konto erst nach erteilte Erlaubnis durch einen anderen Anwender abonniert werden.

Daneben kann eingestellt werden, ob der „Tweet Standort“ angegeben werden soll. Mit dieser Einstellung wird der Tweet mit einer Ortsangabe versehen. So verwendet der Firefox Browser den Google Location Service zur eigenen Standortbestimmung.

Um Twitter auch von unterwegs per SMS nutzen zu können, kann der Benutzer sein Mobiltelefon für Twitter unter dem Reiter „Handy“ einrichten. Dazu gibt man seine Nummer in den Profileinstellungen ein. Zum Bestätigen sendet man einen Code per Mobiltelefon an die angezeigte Twitter-Nummer. Das eingerichtete Handy kann nicht nur zum Versenden von Tweets verwendet werden, sondern über spezielle Befehle per SMS kann Twitter bedient werden. Twitter-Nachrichten lassen sich ebenfalls per SMS empfangen. Die abonnierten Twitter-Konten und die Konten, die per SMS empfangen werden, müssen nicht zwangsläufig identisch sein. Smartphones und internetfähige Mobiltelefone verfügen meist über eigene Anwendungen, um damit deutlich komfortabler als über SMS auf Twitter zugreifen zu können.

Unter dem Reiter „Applikationen“ im Twitter-Profil lässt sich eine Liste der autorisierten Drittanbieter-Anwendungen des eigenen Kontos anzeigen. Twitter-Benutzer autorisieren Third-Party Anwendungen, um die Funktionalität des eigenen Kontos zu erweitern. Diese Applikationen erhalten so Zugriff auf Daten und Funktionen des Kontos. Auf dieser Einstellungsseite kann der Zugriff von Drittanbieter-Anwendungen wieder verboten werden.

Abonnieren von Konten

Die o.g. Grundeinstellungen von Twitter tangieren kaum den alltäglichen Gebrauch. Die wichtigste Funktion auf Kontoebene ist das Abonnieren anderer Konten. Im deutschen Sprachgebrauch und auch auf Twitter wird das Verb „folgen“ (engl.: „to follow“) verwendet. Auf der deutschsprachigen Webseite werden die Abonnierten eines Kontos „Following“ genannt, während die Abonnenten eines Kontos „Follower“ heißen.

Abbildung 3: Following und Follower eines Kontos auf Twitter

Aus Sicht des Kontos A gibt es vier verschiedene Beziehungen zu einem Konto B:

- keine Verbindung: B ist weder „Following“ noch „Follower“

- A → B (A folgt B): „Following“ B

- A ← B (B folgt A): „Follower“ B

- A ↔ B (A folgt B und B folgt A): „Following“ und „Follower“ B

Bei Twitter kann grundsätzlich jeder Mikroblog abonniert werden. Lediglich bei geschützten Konten ist eine Erlaubnis erforderlich. Wird ein Mikroblog abbestellt, erhält der Inhaber des abbestellten Blogs keine Benachrichtigung. Die Verbindungen auf Twitter sind daher flüchtig.

Um Inhalte von Twitter zu erhalten, ist nicht zwingend eine Registrierung bei dem Service nötig. Twitter bietet für jedes Konto einen RSS-Feed an, den man über gängige RSS-Reader abonnieren kann. Zusätzlich ist das Abonnieren via SMS mit der „Fast-Follow“-Funktion ohne eigenes Konto möglich [Ostrow 2010b].

Eine weitere Funktion, um auf Twitter Inhalte zu abonnieren, sind Listen. Jeder Nutzer kann Listen anlegen. Der Ersteller kann einer Liste beliebige Mikroblogs zuweisen, denen diese Liste folgt. So kann der Nutzer verschiedene Twitter-Konten, die thematisch ähnlich sind, zusammenfassen. Der so entstandene, zusätzliche und damit von der eigenen Timeline unabhängige Nachrichtenstrom ist über die Twitter-Seite und die API abrufbar. Zudem können Anwender den Listen anderer Nutzer folgen, diese also abonnieren. Der Nachrichtenstrom einer abonnierten Liste wird nicht in die eigene Timeline eingebunden, sondern wird im Twitter-Konto verlinkt und ist so separat abrufbar.

Twitter bietet seit August 2010 eine algorithmusgestützte Vorschlagsfunktion für das Folgen andere Konten an. Der genaue Algorithmus ist unbekannt, aber es werden transitive Verbindungen im Follower-Netzwerk vorgeschlagen.

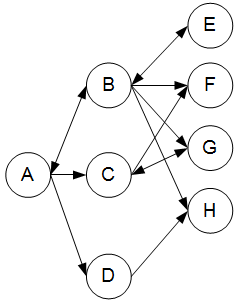

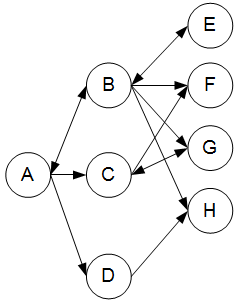

Abbildung 4: Follower-Netzwerk

Es gelten u.a. folgende Relationen zwischen den Konten: A → B, B → E. Also wird Konto A vorgeschlagen Konto E zu folgen, um eine transitive Verbindung zu etablieren: A → E.

Authentifizierung

Die Authentifizierung als Inhaber eines Twitter-Kontos erfolgt über die Eingabe der richtigen Benutzername und Passwort Kombination. Sollten die Zugangsdaten vergessen worden sein, kann das Passwort zurückgesetzt werden. Dazu muss der Benutzername oder die angegebene E-Mail-Adresse eingeben werden – und, falls eingerichtet, die Mobilfunknummer. Per E-Mail wird daraufhin ein zufälliger Link versendet, der dem Nutzer bei einem Aufruf erlaubt, das Passwort neu zu setzen.

Verifizierte Konten

Twitter bot zwischen Juni 2009 und November 2010 ein öffentliches Beta-Verifizierungsprogramm an. Mit einem Formular konnte man die Verifizierung seines Kontos beantragen. Nach einer Überprüfung durch einen Twitter-Mitarbeiter erhielt das Konto ein Abzeichen, das das Konto als verifiziert ausweist [TwitterSupport 2011d]. Wie die genaue Verifikation eines Kontos vonstatten ging, ist nicht bekannt. In [Cashmore 2009] heißt es lediglich:

„That means we’ve been in contact with the person or entity the account is representing and verified that it is approved.“

Diese Funktion war vor allem dazu gedacht, Verwechslungen auf Twitter zu minimieren. Es wurden ausschließlich Konten bekannter Persönlichkeiten und Organisationen verifiziert. Nach der Schließung des öffentlichen Beta-Programms ist die Kontenverifizierung für die Allgemeinheit nicht mehr möglich.

Eine Nachricht auf Twitter (Tweet) ist auf 140 Zeichen begrenzt und jeder bei Twitter registrierte Nutzer kann Nachrichten schreiben, die in Echtzeit an die Abonnenten des eigenen Accounts weitergeleitet werden. Daneben sind Twitter-Nachrichten über die Twitter-Suche und weitere Suchanbieter wie Google und Bing öffentlich verfügbar.

Auch wenn eine Nachricht auf Twitter wegen ihrer Begrenzung auf 140 Zeichen als trivial erachtet werden kann, zeigt die Repräsentation der Tweet-Entität, welche Eigenschaften und Funktionen mit einem Tweet assoziiert sind. Auf Hashtags, die Erwähnung eines Nutzers (engl. „mention“), assozierte Geolokationsdaten und enthaltene URL wird an späterer Stelle eingegangen. Interessant ist das Source-Attribut, in dem die Anwendung angegeben ist, mit der die Twitter-Nachricht geschrieben wird.

![Abbildung 5: Partielles Klassendiagramm eines Tweets nach [TwitterDev 2011f] Abbildung 5: Partielles Klassendiagramm eines Tweets nach [TwitterDev 2011f]](https://www.freakcommander.de/wp-content/uploads/2011/07/klassendiagramm_tweet.png)

Abbildung 5: Partielles Klassendiagramm eines Tweets nach [TwitterDev 2011f]

Um die Auswirkungen der nachrichtenbezogenen Funktionen zu erklären, wird die Timeline herangezogen. Diese Timeline ist, wie bereits erwähnt, ein Nachrichtenstrom, in dem alle eigenen Nachrichten und alle Nachrichten der abonnierten Konten chronologisch absteigend angezeigt werden.

Um die Funktionsweise der Timeline und der nachrichtenbezogenen Funktionen zu erklären, wird auf die Mengenlehre zurückgegriffen: Sei a ein Mikroblog auf Twitter und A die Menge der Mikroblogs, die die Nachrichten von a in ihre Timeline zugestellt bekommen (Abonnenten). Das gleiche gilt für ein distinktes Mikroblog b und die Menge B. So gilt aufgrund der Funktionsweise der Timeline

denn die eigenen Tweets erscheinen ebenfalls in der eigenen Timeline.

Eine besondere Form eines Tweets ist die Antwort. Sie zeichnet sich dadurch aus, dass die Nachricht wie folgt aufgebaut ist: „@<Benutzername> Inhalt der Antwort“. Nehmen wir an, dass Mikroblog a auf eine Nachricht von b antwortet, so erhalten die Nutzer  die Antwort in ihre Timeline. Im Fall, dass b nicht zur Menge A, also den Abonnenten von a gehört, erhält b die Antwort auf sein Tweet nicht in die Timeline zugestellt. Diese Eigenheit der Timeline scheint Diskussionen außerhalb des eigenen Abonnenten-Kreises unmöglich zu machen. Deswegen werden neben der Timeline die @Erwähnungen (engl.: @Mentions) als weiterer Nachrichtenstrom auf Twitter angeboten. In diesem Nachrichtenstrom werden chronologisch absteigend sämtliche Tweets angezeigt, die den eigenen Benutzernamen enthalten.

die Antwort in ihre Timeline. Im Fall, dass b nicht zur Menge A, also den Abonnenten von a gehört, erhält b die Antwort auf sein Tweet nicht in die Timeline zugestellt. Diese Eigenheit der Timeline scheint Diskussionen außerhalb des eigenen Abonnenten-Kreises unmöglich zu machen. Deswegen werden neben der Timeline die @Erwähnungen (engl.: @Mentions) als weiterer Nachrichtenstrom auf Twitter angeboten. In diesem Nachrichtenstrom werden chronologisch absteigend sämtliche Tweets angezeigt, die den eigenen Benutzernamen enthalten.

Die Weiterleitung (Retweet) einer Nachricht von Mikroblog b durch den Mikroblog a empfangen die Nutzer  in ihrer Timeline. Wichtig ist, dass das Weiterleiten durch die Twitter-eigene Funktion, die im November 2009 eingeführt wurde, zu keinerlei Duplikaten in der Timeline führt. Die zusätzlichen Empfänger durch die Weiterleitung von Mikroblog a sind demzufolge

in ihrer Timeline. Wichtig ist, dass das Weiterleiten durch die Twitter-eigene Funktion, die im November 2009 eingeführt wurde, zu keinerlei Duplikaten in der Timeline führt. Die zusätzlichen Empfänger durch die Weiterleitung von Mikroblog a sind demzufolge  . Bevor es diese Weiterleiten-Funktion von Twitter gab, wurde folgende Syntax verwendet: „RT: @>Benutzername< Ursprüngliche Nachricht“. Diese Konvention ist trotz Duplikate in der Timeline noch sehr verbreitet.

. Bevor es diese Weiterleiten-Funktion von Twitter gab, wurde folgende Syntax verwendet: „RT: @>Benutzername< Ursprüngliche Nachricht“. Diese Konvention ist trotz Duplikate in der Timeline noch sehr verbreitet.

Retweets sind bei Twitter die einzige Möglichkeit, um eine Nachricht außerhalb des ursprünglichen Abonnentenkreises bekannt zu machen. Retweets erhöhen somit die Reichweite einer Nachricht.

Twitter bietet auch ein privates Kommunikationswerkzeug, welches jedoch nur zur Kommunikation mit seinen Abonnenten zur Verfügung steht: die Direktnachricht. Direktnachrichten sind losgelöst von der Timeline. Sie sind nur an die eigenen Abonnenten adressierbar und nicht öffentlich.

Auf ein wichtiges Konzept beim Verfassen einer Nachricht auf Twitter wurde bislang noch nicht eingegangen: den Hashtag. Das Hashtag besteht aus dem Hash-Zeichen oder Doppelkreuz und einem angehängten Begriff, dem Tag oder Schlagwort. Mit Hashtags werden Nachrichten auf Twitter bestimmten Begriffen zugeordnet. Hashtags werden auf Twitter automatisch mit der Suche nach dem Hashtag verknüpft, so dass weitere aktuelle Tweets mit diesem Hashtag abgerufen werden können.

Wie bereits angedeutet, kann dem Tweet ein bestimmter Ort zugewiesen. Dadurch können jene Nachrichten angezeigt werden, die einem bestimmten Platz zugeordnet wurden. Auch Twitter bietet diese Funktion, um Tweets einem Platz zuzuordnen und abzufragen [TwitterSearch 2011b].

Twitter berechnet aus den eingehenden Nachrichten, den Weiterleitungen und den Markierungen als Favorit (jeder Anwender kann Tweets favorisieren) ortsabhängige Trends. Der Algorithmus zur Berechnung ist nicht bekannt, die Trends werden ständig aktualisiert und werden weltweit für 20 Länder und 21 Städte angeboten. Sie werden im eingeloggten Twitter-Konto im rechten Seitenbereich an exponierter Stelle angezeigt.

Abbildung 6: Trends für Deutschland 14.03.2011 17 Uhr

Zur Zeit bietet Twitter zwei verschiedene Suchen an: Eine einfache Suche innerhalb des im September 2010 eingeführten Designs [Williams 2011] und eine Suche mit erweiterten Suchoptionen, die unter der Adresse [TwitterSearch 2011a] aufgerufen werden kann. Die erweiterten Suchoptionen reichen von Hashtags, geografischen Suchoptionen, Angabe von Twitter-Konten, typischen Suchoperatoren bis hin zur zeitlichen Einschränkung. Das Ergebnis der Suche kann per RSS abonniert werden, so dass neue Suchergebnisse automatisch abgerufen werden.

Im März 2006 begannen Jack Dorsey, Biz Stone und Evan Williams die Arbeiten an Twitter [Siegler 2011]. Die Anwendung wurde anfangs firmenintern bei dem ehemaligen Arbeitgeber der drei Gründer genutzt, ehe sie im Juli 2006 öffentlich startete. Twitters Popularität konnte 2007 besonders durch das bei Web-Unternehmern populäre South by Southwest-Festival für interaktive Medien in Austin (Texas) gesteigert werden. Auf Plasma-Displays in der Konferenzhalle wurde der Twitter-Nachrichtenstrom angezeigt [Stone 2007]. Twitter konnte zudem den Web Award des Festivals gewinnen und die Anzahl der täglich gesendeten Tweets verdreifachen.

Die steigenden Nutzerzahlen vergrößerten nicht nur die Bekanntheit des Dienstes, sondern auch den Nutzwert. Es entsteht ein positiver Netzwerkeffekt [König/Weitzel 2003]. Twitters rasantes Wachstum zeigt folgende Tabelle:

Tabelle 1: Entwicklung der Nutzung Twitters; Quellen [Beaumont 2010] [Rao 2011]

| Jahr |

Tweets pro Tag |

| 2007 |

5.000 |

| 2008 |

300.000 |

| 2009 |

35.000.000 |

| Februar 2010 |

50.000.000 |

| März 2011 |

140.000.000 |

Ein wichtiger Faktor für die Verbreitung Twitters sind auch die vielen Stars und Berühmtheiten, die Twitter nutzen. Solche Konten werden von bis zu 8 Millionen Nutzern abonniert. Ebenfalls lässt sich feststellen, dass unter den top-abonnierten Konten [Top100 2011] einige Medienunternehmen vertreten sind. Twitter scheint somit ein wichtiges Kommunikationsmedium zur Distribution von Nachrichten diverser, klassischer Medienunternehmen zu sein. Dies führt zu einer weiteren Erhöhung der Attraktivität Twitters, da die Nachrichten jener Medienkonzerne aufgrund von journalistischen Recherchen als authentisch gelten.

Besondere Ereignisse scheinen positive Auswirkungen auf die Nutzung Twitters zu haben und wirken damit auch indirekt auf die Verbreitung des Dienstes. Aktueller Rekordhalter der meisten Tweets pro Sekunde ist das Neujahr 2011 in Japan mit 6.939 Nachrichten pro Sekunde [Dawn 2011]; 3.283 Nachrichten pro Sekunde gingen während der Fußball-WM 2010 beim Spiel Japan gegen Dänemark ein. Auch während des Superbowls 2011 wurden bis zu 4064 Tweets pro Sekunde geschrieben [Penner 2011a].

Im April 2010 stammten laut [Sanford 2010] etwa 40% der Twitter-Nutzer aus den Vereinigten Staaten von Amerika. Twitter setzt dennoch auf das Wachstum außerhalb der USA, indem es die Seite multilingual anbietet: englisch, italienisch, spanisch, koreanisch, französisch, deutsch und japanisch.

Die Datenaufbereitung von [ComScore 2011] zeigt die 10 Länder mit der höchsten Reichweite an:

![Abbildung 7: Top-Ten Länder nach Reichweiten in der Bevölkerung [ComScore 2011] Abbildung 7: Top-Ten Länder nach Reichweiten in der Bevölkerung [ComScore 2011]](https://www.freakcommander.de/wp-content/uploads/2011/07/twitter_reichweite.jpg)

Abbildung 7: Top-Ten Länder nach Reichweiten in der Bevölkerung [ComScore 2011]

Die Vereinigten Staaten von Amerika schaffen es nicht unter die zehn Länder mit der höchsten Reichweite, obwohl der Dienst in San Francisco beheimatet ist. Laut einer Umfrage des Pew Research Centers [Smith/Rainie 2010] verwenden 8% der US-amerikanischen Internetnutzer Twitter; gemessen an der Gesamtbevölkerung ist der Anteil also noch geringer.

Eine offizielle Statistik der Twitter-Anwender aus Deutschland ist nicht verfügbar. Thomas Pfeiffer erhebt die aktiven Twitter-Nutzerzahlen für den deutschsprachigen Raum [Geitlinger 2009], indem er typisch deutschsprachige Begriffe

in den Tweets sucht und so darauf schließt, welche Konten deutschsprachig sind. Laut seiner Erhebung [Pfeiffer 2010] haben im August 2010 275.000 Nutzer auf Twitter Nachrichten auf deutsch geschrieben. Die Zuverlässigkeit dieser Methode ist zweifelhaft, geschützte und inaktive Konten werden nicht berücksichtigt, dennoch ist es die einzige Erhebung, die sich explizit den deutschsprachigen Twitter-Nutzern widmet.

Eine weitere Quelle, um die Nutzung Twitters in Deutschland im Verhältnis zu anderen Ländern beurteilen zu können, ist die Webseite eines Drittanbieters [Frog 2011], die auf der Twitter API beruht. Sie visualisiert die Nachrichten von Twitter geografisch und führt zudem länderspezifische Statistiken. Laut dieser Seite, die seit dem 01.11.2010 die Tweets analysiert, stammen 0,92% der Tweets aus Deutschland, womit Deutschland auf Platz 15 der Länder mit den meisten Twitter-Nachrichten liegt.

Die vorgestellten Daten stammen v.a. von Sysomos [Cheng/Evans 2009a] – einem Unternehmen, das soziale Medien analysiert. Für die Studie wurden Konten und Nachrichten von 11,5 Millionen Twitter-Nutzer analysiert.

Tabelle 2: Altersstruktur der Twitter-Nutzer

| Altersgruppe |

% der Twitter-Nutzer |

| 15-19 |

31 |

| 20-24 |

35 |

| 25-29 |

15 |

| 30-34 |

7 |

| 35-39 |

4 |

| 40-44 |

3 |

| 45-49 |

2 |

| 50-54 |

2 |

| 55-60 |

1 |

65% der Nutzer sind unter 25 Jahre alt, womit Twitter vor allem ein junges Publikum anspricht. 53% der User sind weiblich.

Die Statistik zur Anzahl der abonnierten Konten besagt, dass ca. 50% der Anwender 10 oder weniger Konten folgen. 92,4% der Benutzer abonnierten weniger als 100 Mikroblogs. Die Zahlen der Abonnenten sind ähnlich: 63,7% der Mikroblogs haben 10 oder weniger Abonnenten. 93,6% der Konten haben weniger als 100 Follower.

Eine kleine Gruppe (2,2% der Twitter-Nutzer) schreibt 58,3% aller Nachrichten auf Twitter. 22,5% der User schreiben 90% der Tweets. Die meisten dieser Intensivnutzer, die über 150 Nachrichten pro Tag schreiben, sind Bots, welche Nachrichten oder Angebote auf Twitter veröffentlichen [Cheng/Evans 2009b].

![Abbildung 8: Aktivität der Benutzer [Sysomos 2010b] Abbildung 8: Aktivität der Benutzer [Sysomos 2010b]](https://www.freakcommander.de/wp-content/uploads/2011/07/twitter_aktivitaet.png)

Abbildung 8: Aktivität der Benutzer [Sysomos 2010b]

Auch die Aktivität der Twitter-Nutzer wurde erhoben. Aus den Daten kann ein positiver Zusammenhang zwischen der Zahl der Abonnenten und der Aktivität auf Twitter hergeleitet werden. 85,3% der Twitter-Nutzer schreiben jedoch weniger als ein Mal am Tag Tweets.

Dass Twitter vor allem passiv genutzt wird, wird durch Daten aus Deutschland untermauert: Nur 9,16% der Twitter-Besucher in Deutschland schreibt aktiv auf Twitter Nachrichten. ComScore vermeldet 3 Millionen Besucher auf Twitter im August 2010 aus Deutschland (vgl. [Schmidt 2010a]). Stellen wir die Besucherzahl von 3 Millionen und die 275.000 aktiven Twitter-Nutzer aus der Erhebung von Thomas Pfeiffer im gleichen Monat gegenüber, ergibt sich, dass nur 9,16% der Besucher in Deutschland Twitter aktiv nutzen und Nachrichten auf Twitter schreiben.

In der Studie [Kelly 2009] wurde der Inhalt von 2000 Tweets analysiert. An 10 Tagen wurden alle 30 Minuten zwischen 11 und 17 Uhr Tweets entnommen. Pro Tag wurden 200 Nachrichten entnommen und einer der folgenden Kategorien zugewiesen:

- News: Nachrichten von CNN, Fox etc.

- Spam: Nachrichten wie „Willst du auch 3.000 Follower an einem Tag bekommen?“

- Self-Promotion: Nachrichten von Unternehmen zu ihren Produkten und Dienstleistungen

- Pointless Babble: Nachrichten wie „Ich esse gerade ein Brot“

- Conversational: Diskussionen zwischen Nutzern

- Pass-Along Value: Weiterleitungen, die „RT:“ beinhalten

Das Ergebnis der Klassifikation der 2.000 Nachrichten auf Twitter:

Tabelle 3: Klassifikation der Twitter-Nachrichten nach [Kelly 2009]

| Kategorie |

% der Nachrichten |

| Pointless Babble |

40,55 |

| Conversational |

37,55 |

| Pass-Along Value |

8,70 |

| Self-Promotion |

5,85 |

| News |

3,60 |

| Spam |

3,75 |

Die Twitter API erlaubt es, über die Schnittstelle auf Funktionen und Informationen Twitters zuzugreifen und bietet so Programmen von Drittanbietern die Möglichkeit, mit Twitter zu interagieren. Fast 300.000 Anwendungen [Siegler 2010a] waren bei Twitter im September 2010 registriert, die ihren Nutzern diverse Dienste in Verbindung mit Twitter zur Verfügung stellen und so den Funktionsumfang Twitters um ein Vielfaches erweitern.

In diesem Kapitel wird zuerst die Authentifizierung für den Zugriff auf spezielle Funktionen der Schnittstelle vorgestellt. Danach widmet sich die Arbeit den drei einzelnen API von Twitter: Zwei verschiedene REST APIs, die aus historischen Gründen getrennt voneinander gesehen werden müssen: die REST API, die den Zugriff auf sämtliche Basisfunktionalitäten Twitters ermöglicht und die Search API, mit der man auf die Twitter-Suchmaschine zugreifen kann. Mit der Stream API kann ein Strom von Nachrichten und Ereignissen empfangen werden, der in nahezu Echtzeit einen hohen Durchsatz von Daten zur Verfügung stellen kann. Als Übertragungsprotokoll für die APIs wird standardmäßig HTTPS (s. Kapitel 2.2.2.2) verwendet.

Die Authentifizierung bezeichnet die Verifizierung einer behaupteten Identität. Ein Benutzer authentisiert sich auf einem Server beispielsweise mit seinem individuellen Wissen – einer benutzerspezifischen Kombination eines Benutzernamens und Passworts. Daraufhin authentifiziert der Server die behauptete Identität, indem er die Zugangsdaten des Benutzers überprüft. Ist die Authentifizierung erfolglos, verweigert der Server den Zugriff. Im Erfolgsfall erhält der Benutzer entsprechend seinen Rechten Zugriff auf den Server.

Dieses Kapitel beschäftigt sich mit der Fragestellung, wie Anwendungen von Drittanbietern sich gegenüber der Twitter-API authentifizieren, um auf die Ressourcen des Twitter-Anwenders Zugriff zu erlangen.

Basic Auth war das Standardverfahren zur Authentifizierung und war bis August 2010 für die Twitter-API zugelassen. Es wurde weitestgehend vom oAuth-Protokoll abgelöst.

oAuth fordert standardmäßig eine Callback–URI, auf die der Benutzer nach der Autorisierung einer Anwendung geleitet wird. Dabei empfängt die Anwendung unter der Callback-URI Tokens zum automatischen Abschluss des Autorisierungsprozesses. Für Webanwendungen ist das Anbieten der Callback-URI problemlos möglich.

Eine Mobil- oder Desktopanwendung kann hingegen keine eigene Callback-URI anbieten, weswegen Twitter die Out-of-Band bzw. PIN-Code-Authentifizierung eingeführt hat. Sie ist eine Variante des oAuth-Protokoll. Anstatt den Anwender auf die Callback-URI weiterzuleiten, wird nach erfolgter Autorisierung eine PIN angezeigt, die in der Anwendung eingetragen werden muss.

xAuth ist die letzte Authentifizierungsmöglichkeit, die für eine Anwendung durch Twitter freigeschaltet werden muss und zum Einsatz kommt, wenn die anderen Methoden ungeeignet sind. Bei xAuth gibt der Nutzer seine Zugangsdaten in der Drittanbieter-Anwendung an, um sie zu autorisieren. Die Anwendung erhält nach Übergabe der Zugangsdaten des Benutzers oAuth-Token, die für den Zugriffe auf die Twitter-API verwendet werden.

Nachfolgend werden die vier Authentifizierungsmethoden detailliert vorgestellt: Basic Auth, oAuth, PIN-Code-Authentifizierung und xAuth.

Basic Auth

Die Twitter API verwendet HTTPS als Übertragungsprotokoll. Basic Authentication oder HTTP-Authentifizierung nach [RFC 2617] ist eine häufige Form der Authentifizierung bei HTTP-basierter Kommunikation. Bei der „Basic Authentication“ werden die Base64-codierten Zugangsdaten im Header jeder HTTP-Anfrage übertragen. So bekommt der bedienende Server bei jeder Anfrage die Zugangsdaten übermittelt und kann überprüfen, welche Rechte dem Anwender zustehen.

Auf die Twitter API übertragen, bedeutet dies, dass die anfragende Third-Party Anwendung die Zugangsdaten des Benutzers mit jeder Anfrage an die Twitter API übertragen muss.

Dieses Verfahren hat den Vorteil, dass die Authentifizierung sehr einfach für Entwickler von Third-Party Anwendungen zu implementieren ist. Basic Auth wurde bis zum August 2010 als standardmäßiges Authentifizierungsverfahren bei der Twitter API verwendet [Penner 2010]. Die große Anzahl von Anwendungen, die auf die Twitter API zugreifen, ist teilweise durch diese einfache Authentifizierungsmethode erklärbar, denn Entwickler mussten keine komplizierten Verfahren implementieren.

Das Verfahren „Basic Auth“ hat jedoch etliche Nachteile: Drittanbieter haben Kenntnis der Twitter-Zugangsdaten ihrer Benutzer. Ändert der Twitter-Nutzer seine Zugangsdaten, muss diese Änderung auch den Drittanbietern mitgeteilt werden. Benutzer haben außerdem keine Möglichkeit, den Drittanwendungen den Zugriff auf ihr Konto zu entziehen – das Ändern des eigenen Passworts beeinträchtigt schließlich sämtliche Drittanbieter. Auch eine abgestufte Rechtevergabe an Drittanbieter ist mit „Basic Auth“ nicht möglich, denn jeder Drittanbieter hat mit den Zugangsdaten volle Rechte am Konto. Außerdem fehlt dem Nutzer eine Übersicht, welchen Drittanbietern er Zugriff auf sein Konto gegeben hat.

Zwar kann Twitter auch bei „Basic Auth“ Zugriffe auf seine API von gewissen IP-Adressen oder Domänen sperren, es fehlt jedoch ein explizites Management der Drittanbieter – etwa eine Registrierung der Third-Party Anwendungen, um auf die API zugreifen zu können oder das Sperren (schadhafter) Anwendungen.

Basic Auth wurde am 31.08.2010 für die meisten Twitter APIs deaktiviert, lediglich bei einem Teil der Stream API kann noch Basic Auth verwendet werden. Twitter setzt stattdessen auf das oAuth-Protokoll.

oAuth-Protokoll

„An open protocol to allow secure API authorization in a simple and standard method from desktop and web applications.“

[oAuth 2011a]

Der zentrale Punkt des oAuth-Protokolls ist die Beantwortung der Frage, ob private Ressourcen eines authentifizierten Benutzers einer zentralen Anwendung durch eine andere Dritt-Anwendung abgerufen werden dürfen. Es geht also nicht wie bei OpenID um eine dezentrale Authentifizierung, sondern um eine Zugriffsdelegierung auf gewisse Ressourcen, ohne dafür Zugangsdaten austauschen zu müssen.

Das oAuth-Protokoll [RFC 5849] ist ein offener Standard, bei dem zwar grundlegende Mechanismen definiert sind, allerdings sind die Implementationen des Standards von Service-Provider zu Service-Provider verschieden, da Lücken in den Spezifikationen unterschiedlich ausgefüllt werden. Probleme und Schwachstellen des oAuth-Protokolls werden in der Risikobewertung in Kapitel 4.2.6 diskutiert.

An dieser Stelle wird die oAuth-Protokoll-Variante von Twitter vorgestellt. Zunächst werden Begriffe und Rollen im Protokoll erklärt:

Tabelle 4: Begriffe und Rollen des oAuth-Protokolls nach [Dewanto 2009a]

| Begriff |

Erklärung |

| Service-Provider |

Der Service-Provider ist die Anwendung, die die private Ressource des Endnutzers zur Verfügung stellt. Die Authentifizierung des Endnutzers muss nicht von dem Service-Provider durchgeführt werden, sondern kann beispielsweise auch dezentral über OpenID erfolgen. Der Service-Provider ist in diesem Anwendungsfall Twitter. |

| Endnutzer |

Der Endnutzer ist Besitzer der privaten Ressource, also der Inhaber eines Twitter-Kontos. |

| Konsument |

Der Konsument ist die Anwendung, die auf die private Ressource des Service-Providers zugreifen will. Der Konsument kann eine Desktop-, Mobil- oder Webanwendung sein. Damit der Konsument auf den Service-Provider zugreifen kann, muss der Entwickler der Konsumenten-Anwendung diese im Vorfeld beim Service-Provider registrieren. In diesem Anwendungsfall ist die Anwendung eines Drittanbieters der Konsument. |

| Private Ressource |

Private Ressourcen können vielfältig sein: Daten (Fotos, Dokumente, Nachrichten, Videos) oder Aktionen (Geld überweisen, Tweets schreiben). Bei Twitter sind die durch die API bereitgestellten Informationen (Tweets, Follower, Listen) und Aktionen (Tweet schreiben, löschen oder das Abonnieren von anderen Konten) die privaten Ressourcen des Endnutzers. |

| Token |

Anstatt Zugangsdaten auszutauschen, verwendet das oAuth-Protokoll verschiedene, zufällige, lange Zeichenketten, die schwer zu erraten sind – Tokens. |

Bevor der Konsument den Service-Provider nutzen kann, muss der Entwickler des Konsumenten die Konsumenten-Anwendung beim Service-Provider registrieren. Twitter bietet für diesen Vorgang ein Formular unter [TwitterDev 2011j] an. Nach erfolgreicher Registrierung erhält der Konsument Konsumentenschlüssel und -geheimnis, den der Entwickler in die Third-Party Anwendung einbaut.

Möchte nun ein Twitter-Nutzer (Endbenutzer) die Third-Party Anwendung (Konsument) verwenden, die auf Daten (private Ressource) von Twitter (Service-Provider) zugreifen will, ergeben sich aufgrund des oAuth-Protokolls folgende Aktivitäten:

![Abbildung 9: oAuth-Aktivitätsdiagramm nach [Dewanto 2009b] Abbildung 9: oAuth-Aktivitätsdiagramm nach [Dewanto 2009b]](https://www.freakcommander.de/wp-content/uploads/2011/07/oauth_aktivitaetsdiagramm.png)

Abbildung 9: oAuth-Aktivitätsdiagramm nach [Dewanto 2009b]

Bevor die einzelnen Schritte des Protokolls näher betrachtet werden, fällt auf, dass der Endbenutzer nach dem Anstoßen der ersten Aktivität nur ein einziges Mal aktiv werden muss, nämlich bei Schritt 6, dem Bestätigen oder Ablehnen des Konsumenten-Zugriffs auf seine privaten Ressourcen. Für den Endbenutzer ist das Protokoll also weitestgehend transparent und mit wenig Aufwand verbunden.

Nachfolgend werden detailliert die einzelnen Schritte des Aktivitätsdiagramms betrachtet:

Nicht bestätigter Anfragetoken

Nachdem im ersten Schritt eine Aktion in der Konsumenten-Anwendung angestoßen wurde, die auf die private Ressource des Service-Providers zugreifen möchte, wird im zweiten Schritt ein nicht bestätigter Anfragetoken durch den Konsumenten beim Service-Provider angefragt. Das Anfragen des nicht bestätigten Anfragetokens [TwitterDev 2011g] hat einen zweifachen Zweck: Durch die Anfrage wird Twitter mitgeteilt, welche Third-Party Anwendung Zugriff erlangen soll und wohin der Benutzer nach der Autorisierung des Konsumenten geleitet werden soll – die Callback-URL.

Die Anfrage an https://api.twitter.com/oauth/request_token enthält folgende Parameter:

- oauth_callback: URI zur Weiterleitung nach bestätigter Autorisierung des Konsumenten für den Zugriff auf die private Ressource.

- oauth_consumer_key: Konsumentenschlüssel, den die Konsumentenanwendung nach der Registrierung beim Service-Provider erhalten hat

- oauth_nonce: Zufällige Zeichenkette zur Verhinderung von Replay-Attacken

- oauth_signature_method: Methode zur Generierung des Hashwerts oauth_signature Parameters (Twitter unterstützt nur den HMAC–SHA1 Algorithmus)

- oauth_timestamp: Zeitpunkt der Anfrage, der in Verbindung mit der Nonce zum Verhindern von Replay-Attacken genutzt wird

- oauth_version: Version des oAuth-Protokolls (momentan 1.0)

- oauth_signature: Mit der kryptografischen Hash-Funktion, die in oauth_signature_method genannt wird, wird ein keyed-hash message authentication code (HMAC) berechnet.

Dabei ist der Schlüssel das Konsumentengeheimnis, konkateniert mit dem Ampersand-Zeichen. Das Konsumentengeheimnis ist aufgrund der Registrierung beiden Parteien bekannt.

Die Nachricht zur Erstellung des HMAC ist der so genannte Signature Base String, dessen genaue Generierung durch das oAuth-Protokoll vorgegeben ist. Dieser Signature Base String enthält die HTTP-Methode (POST/GET) für die Anfrage des Request-Tokens, die URI der Anfrage des Request-Tokens sowie deren Parameter.

Der Parameter oauth_signature gewährleistet, dass Änderungen während der Übertragung entdeckt werden (Integrität), und der Empfänger kann die Identität des Konsumenten überprüfen (Authentizität).

Bei einer gültigen Anfrage antwortet der Service-Provider im dritten Schritt dem Konsumenten. Der Service-Provider prüft zwar den Konsumentenschlüssel und das -geheimnis, allerdings stellt es keine Authentifizierung der Konsumentenanwendung dar, denn Konsumentenschlüssel und -geheimnis sind bei Open-Source-Software und Mobil- oder Desktopanwendungen für einen Angreifer zugänglich. Auf diese Problematik wird in Kapitel 3.2.4 eingegangen.

Auf eine gültige Anfrage antwortet der Service-Provider mit einem gültigen Anfragetoken:

- oauth_token: Eine zufällige Zeichenkette, die vom Konsumenten für kurze Zeit gespeichert wird. Dies ist der unbestätigte Anfragetoken, den der Konsument angefragt hatte.

- oauth_token_secret: ebenfalls eine zufällige Zeichenkette, die gespeichert wird.

- oauth_callback_confirmed: ein boolescher Wert, der die übermittelte Callback URI bestätigt.

Autorisierung durch den Endbenutzer

Im vierten Schritt wird der Endbenutzer auf eine Seite beim Service-Provider geleitet, auf der der authentifizierte Benutzer den Zugriff des Konsumenten auf seine privaten Ressourcen ablehnen oder erlauben kann. Als URI verwendet Twitter https://api.twitter.com/oauth/authorize?oauth_token=<oauth_token> für die Autorisierung. Das Flussdiagramm im Anhang unter „A Flussdiagramm der oAuth-Authentifizierung bei Twitter“ zeigt Twitters Verhalten im fünften und sechsten Schritt.

Nach erfolgreicher Autorisierung durch den Endnutzer wird der Nutzer auf oauth_callback in Schritt 7 zum Konsumenten geleitet. Die Konsumentenanwendung erhält an die Callback-URI diese Parameter:

- oauth_token: der bereits bekannte Anfragetoken

- oauth_verifier: dieser Token bestätigt/autorisiert den Anfragetoken

Austausch des bestätigten Anfragetokens zum Zugriffstoken

In Schritt 8 wird der bestätigte Anfragetoken gegen einen Zugriffstoken ausgetauscht. Erst mit diesem Zugriffstoken kann der Konsument auf die privaten Ressourcen des Endbenutzers beim Service-Provider zugreifen.

Die Anfrage für den Zugriffstoken wird an https://api.twitter.com/oauth/access_token gerichtet und enthält folgende Parameter:

- oauth_consumer_key: der Konsumentenschlüssel

- oauth_signature_method: Methode zur Generierung der Signatur

- oauth_token: der Anfragetoken

- oauth_verifier: den Bestätigungstoken zum Anfragetoken oauth_token

- oauth_nonce: Zufällige Zeichenkette zur Verhinderung von Replay-Attacken

- oauth_timestamp: Zeitpunkt der Anfrage

- oauth_version: Version des oAuth-Protokolls

- oauth_signature: die HMAC, welche als Nachricht den Signature Base String zu der Anfrage und als Schlüssel eine Konkatenation des Konsumentengeheimnisses, dem Ampersand-Zeichen und oauth_token_secret verwendet.

Als Antwort auf diese Anfrage erhält die Third-Party Anwendung von Twitter in Schritt 9 folgende Werte – darunter den Zugriffstoken:

- oauth_token: der Zugriffstoken (in den vorherigen Schritten verbarg sich hinter dem oauth_token der Anfragetoken)

- oauth_token_secret: ein Token, der bei Anfragen zum Signieren verwendet wird

- user_id: Identifikationsnummer des Endbenutzers

- screen_name: Name des Endbenutzers

Diese Rückgabewerte speichert der Konsument für den Anwender. Bei Twitter bleiben die Zugriffstoken für eine Anwendung eines Drittanbieters so lange gültig, bis der Benutzer dem Konsumenten den Zugriff auf sein Konto entzieht.

Durchführung einer Anfrage mit Zugriffstoken

Damit nun der Konsument auf die privaten Ressourcen bei Twitter zugreifen kann, muss jede Anfrage folgende oAuth-Parameter enthalten, die im Authorization-Header1 übertragen werden:

- oauth_consumer_key: Konsumentenschlüssel

- oauth_nonce: Zufällige Zeichenkette zur Verhinderung von Replay-Attacken

- oauth_signature_method: Methode zur Generierung der Signatur

- oauth_token: der Zugriffstoken

- oauth_timestamp: Zeitpunkt der Anfrage

- oauth_version: Version des oAuth-Protokolls

- oauth_signature: die HMAC, welche als Schlüssel das Konsumentengeheimnis, konkateniert mit einem Ampersand und dem oauth_token_secret, verwendet. Als Text der HMAC wird der Signature Base String herangezogen.

Twitter bietet neben dem beschriebenen oAuth-Protokoll auch zwei Variationen des oAuth-Protokolls an, die von Mobil- oder Desktop-Anwendungen verwendet werden.

Out-of-band/PIN-Code-Authentifizierung

Eine Variante ist die Out-of-band/PIN-Code-Authentifizierung. Diese Methode kommt dann zum Einsatz, wenn die Third-Party Anwendung keine Callback URI anbieten kann. Als Beispiel wären etwa Kommandozeilen-Programme zu nennen.

Anstatt nach der Autorisierung des Konsumenten in Schritt 7 den Endbenutzer auf eine Callback URI des Konsumenten zu leiten, wird dem Endbenutzer auf der Twitter-Seite eine PIN angezeigt. Erst wenn der Benutzer diese PIN in die Third-Party Anwendung eingegeben hat, werden die restlichen oAuth-Token ausgetauscht, so dass die Anwendung Zugriff auf das Konto bei Twitter erlangt.

xAuth

Die zweite Variante des oAuth-Protokolls bei Twitter ist xAuth. Um diese Authentifizierung als Drittanbieter nutzen zu können, muss sie durch Twitter für die Anwendung freigeschaltet werden. Der Grund, dass Twitter diese Authentifizierungsmethode so restriktiv einsetzt, ist, dass der Drittanbieter Zugriff auf die Zugangsdaten der Nutzer bekommt. Trotzdem ist xAuth eine Variante des oAuth-Protokolls, das für gewisse Mobil- und Desktop-Anwendungen verwendet wird.

Damit die Third-Party Anwendung, die xAuth-Zugrifftoken erhält, sendet die Anwendung eine Anfrage an https://api.twitter.com/oauth/access_token, mit u.a. den Zugangsdaten als Parametern:

- oauth_consumer_key: Konsumentenschlüssel der Anwendung aus der Registrierung

- oauth_nonce: Zufällige Zeichenkette zur Verhinderung von Replay-Attacken

- oauth_signature_method: Methode zur Generierung der Signatur

- oauth_timestamp: Zeitpunkt der Anfrage

- oauth_version: Version des oAuth-Protokolls

- x_auth_mode: Ist immer „client_auth“

- x_auth_password: Passwort des Endbenutzers

- x_auth_username: Der Benutzername des Endbenutzers

- oauth_signature: die HMAC, welche als Nachricht den Signature Base String zu der Anfrage verwendet und als Schlüssel das Konsumentengeheimnis, konkateniert mit dem Ampersand, benutzt.

Der Konsument erhält also Zugriff auf die Zugangsdaten und autorisiert damit den Zugriff auf die privaten Ressourcen des Endbenutzers.

Als Antwort auf die Anfrage erhält die Anwendung die Zugriffstoken:

- oauth_token: der Zugriffstoken

- oauth_token_secret: ein Token, der bei Anfragen zum Signieren verwendet wird

- user_id: Identifikationsnummer des Endbenutzers

- screen_name: Name des Endbenutzers

- x_auth_expires: Zeitpunkt, wann der Zugriffstoken abläuft – ist bei Twitter 0 und läuft nicht ab

Die REST API ermöglicht den Zugriff auf sämtliche Informationen und Funktionen Twitters. Da als Übertragungsprotokoll HTTPS benutzt wird, kann mit den entsprechenden HTTP-Methoden intuitiv auf die jeweiligen Ressourcen zugegriffen werden:

- GET: Zum Abfragen der eigenen Timeline

- POST: Zum Schreiben eines Tweets

- PUT: Zum Aktualisieren von Listen

- DELETE: Zur Kündigung des Abonnements eines anderen Twitter-Kontos

Zudem bietet die REST API die Möglichkeit, bis zu vier verschiedene Datenformate für die Antwort der API vorzugeben: XML, RSS, Atom und JSON.

Um eine Übersicht der REST API zu geben, hier eine Aufzählung der verschiedenen Ressourcen: Timeline, Tweets, User, Local Trends, List, Direct Messages, Friends, Followers, Account, Favorites, Notifications, Block, Spam, Saved Searches und Geo Ressourcen. Es sei angemerkt, dass man sich nicht für alle Zugriffe authentifizieren muss, da viele Informationen öffentlich sind.

Neben der umfassenden Dokumentation der API, bietet Twitter eine API Konsole namens Twurl an [TwitterDev 2011h]. Mit dieser Konsole lassen sich Befehle an die Twitter API generieren und abschicken. Anhand der angezeigten Anfragen und Antworten kann man das Verhalten der API praktisch erfahren und Third-Party Anwendungen lassen sich so debuggen. Ein Beispiel für Anfragen und Antworten mit Twurl findet sich im Anhang unter „B API Aufruf mit Twurl“.

Um die Verfügbarkeit der Twitter API zu gewährleisten, sind Zugriffe auf die API limitiert: Anonyme Zugriffe auf die REST API sind pro IP-Adresse auf 150 Zugriffe pro Stunde begrenzt [TwitterDev 2011i], oAuth-Zugriffe auf 350 pro Stunde. Werden zu viele Anfragen abgesetzt, wird für die Anwendung ein HTTP 400-Fehlercode ausgegeben. Damit Third-Party Anwendungen die Zugriffe überwachen können, enthält jede Antwort der Twitter API im Header drei Angaben:

- X-FeatureRateLimit-Limit: die Begrenzung pro Stunde

- X-FeatureRateLimit-Remaining: noch verfügbare Anfragen bis zum Erreichen der Begrenzung

- X-FeatureRateLimit-Reset: Zeitpunkt des Zurücksetzens der Begrenzung

Die Search API basiert auf der Technologie der Firma Summize Inc., die im Juli 2008 von Twitter übernommen wurde [Stone 2008]. Aufgrund dieser Historie ist die Search API separat von der REST API zu sehen, was sich auch darin niederschlägt, dass die Nutzer-Ids beider APIs verschieden sind [TwitterDev 2011b]. Hinzu kommt, dass die Twitter-Suche [TwitterSearch 2011a] und damit die Search API auf Tweets der letzten Tage begrenzt ist.

Die Anzahl der Anfragen an die Search API sind ebenfalls limitiert, um die Verfügbarkeit des Dienstes zu garantieren und den Missbrauch zu minimieren. Die Begrenzung der Search API ist unabhängig von der REST API, die Grenze ist nicht bekannt; aber laut Twitter liegt sie deutlich höher als bei der REST API. Die Begrenzung der Anfragen wird anhand von IP-Adressen und User Agents sichergestellt. Um auf die Search API zuzugreifen, ist keine Authentifizierung notwendig.

Die Suche kann Daten im JSON-, Atom- und RSS-Format zurück geben. Wie bereits bei der Vorstellung der Twitter Suche lässt sich feststellen, dass sich die Suchergebnisse auf vielfältige Weise filtern lassen: Hashtags, geografische Suchoptionen, Sprache der Tweets, Angabe von Twitter-Konten, boolesche Suchoperatoren, bis hin zur zeitlichen Einschränkung.

Es lassen sich populäre Tweets zurückgeben – die aktuellsten oder eine Mischung von populären und aktuellen Nachrichten. Dabei fällt auf, dass die Suchergebnisse nicht beliebig sortierbar sind. Mit Ausnahme der populären Tweets werden sie stets chronologisch absteigend sortiert.

Die Stream API unterscheidet sich grundlegend von den bereits vorgestellten Twitter APIs. Ist die persistente HTTP-Verbindung durch die Drittanbieter-Anwendung zur Stream API aufgebaut, werden die Nachrichten und Ereignisse in nahezu Echtzeit auf die Third-Party Anwendung gepusht. Der Durchsatz an eingehenden Nachrichten und Ereignissen kann dabei extrem groß sein.

Die Stream API ist wie folgt unterteilt [TwitterDev 2011e]:

- Streaming API: Öffentliche Statusmeldungen, die ähnlich der Search-API gefiltert werden können.

- User Streams: Nahezu alle Ereignisse und Nachrichten, um ein User-Profil darzustellen. Einsatzbereich für diesen Stream sind Twitter-Clients.

- Site Streams: Dieser Stream befindet sich noch in der Beta-Phase. Mit ihm lassen sich mehrere User Streams empfangen.

Um Zugriff auf die Streams zu erlangen, kann HTTP-Basic Authentifizierung oder oAuth verwendet werden. Die Daten werden als JSON übertragen. Während die Streaming API ausschließlich öffentliche Nachrichten enthält, können User und Site Streams neben Nachrichten auch Ereignisse enthalten, die die Third-Party Anwendung entsprechend verarbeiten muss.

Drittanbieter hatten im September 2010 300.000 Anwendungen bei Twitter angemeldet [Siegler 2010a]. Die Third-Party Anwendungen riefen im September 2010 6 Milliarden mal am Tag die Twitter API auf, was eine immense Steigerung darstellt, denn erst im April 2010 berichtete Twitter von 3 Milliarden API Aufrufen pro Tag [Rao 2010].

Im Anhang unter „C Twitters Ökosystem populärer Third-Party Anwendungen“ findet sich eine Darstellung populärer Third-Party Anwendungen und eine Einordnung dieser Dienste in verschiedene Bereiche. Dieses Ökosystem an Third-Party Anwendungen rund um Twitter lässt den Schluss zu, dass Twitter kein einzelner, losgelöster Dienst ist, sondern ein heterogenes Angebot, das mit vielen anderen Diensten interagiert. Bestätigt wird diese Ansicht durch eine Studie [Evans 2011], die untersuchte, mit welchen Clients Nachrichten auf Twitter geschrieben wurden.

![Abbildung 10: Client-Nutzung Twitters, Quelle: [Evans 2011] Abbildung 10: Client-Nutzung Twitters, Quelle: [Evans 2011]](https://www.freakcommander.de/wp-content/uploads/2011/07/twitter_clients.jpg)

Abbildung 10: Client-Nutzung Twitters, Quelle: [Evans 2011]

Nur 58% der 25 Millionen Tweets stammten von offiziellen Twitter-Clients. Das stellt einen sehr geringen Anteil dar, denn gerade Twitter-Clients sind die Kernkompetenz des Unternehmens. Aktuelle Anstrengungen untermauern Twitters Anspruch in diesem Bereich: Clients von Drittanbietern werden gekauft, eigene offizielle Clients erstellt oder Third-Party Clients durch Änderung der Nutzungsbedingung der Twitter API verboten [O’Dell 2011].

Und nur ein Bruchteil der Drittanbieter-Anwendungen sind Clients: Die meisten Anwendungen, die auf der Twitter API beruhen, bieten vielfältige Erweiterungen für Twitter und sind v.a. Webanwendungen. Es lassen sich multimediale Inhalte in Tweets einfügen, Tweets im Google-Kalender archivieren, umfangreiche Statistiken über das eigene Twitter-Konto abrufen, Abonnenten und Abonnierte und damit verbundene Konten analysieren oder Konten bei anderen Webdiensten wie Facebook oder Foursquare mit dem eigenen Twitter-Konto verbinden [Solis/JESS3 2011].

Daneben gibt es Anwendungen, die nicht Twitters Funktionen erweitern, sondern eine eigene Plattform für spezielle Anwendungsbereiche im Mikroblogging schaffen. Sie sind jedoch eng mit Twitter verbunden. StockTwits [StockTwits 2011] ist ein eigenständiger Mikroblogging-Dienst, auf dem sich Investoren und Anleger zu Aktien austauschen können. Alle Nachrichten auf Twitter, die $<Aktienkürzel> enthalten und von StockTwits-Nutzern stammen, werden in StockTwits importiert. Solche Twitter-Nachrichten stellen auf StockTwits die Mehrheit aller Nachrichten dar. Da man über die Twitter-Suche nach Tweets suchen kann, die $<Aktienkürzel> enthalten, ist es ebenfalls von Twitter aus möglich, auf die jeweiligen Twitter-Nachrichten für eine Aktie zuzugreifen, ohne dass man bei StockTwits registriert sein muss.

Kurz-URL-Dienste ermöglichen die Vergabe eines kurzen URL-Alias für lange Internetadressen. Auch wenn Kurz-URL-Dienste aufgrund des Mikrobloggings und seiner Beschränkung auf eine feste Nachrichtenlänge beliebt wurden, ist die Idee und Umsetzung eines solchen Dienstes älter. Bereits 2002 ging TinyURL online [TinyURL 2011].

Um eine Kurz-URL zu erstellen, wird dem Dienst eine URL übergeben. Daraufhin generiert der Dienst eine eindeutige Zeichenkette, welche Teil der Kurz-URL wird und mit der langen URL verbunden wird.

Der TinyURL-Server antwortet auf die Anfrage nach http://tinyurl.com/69omxkb mit folgendem Header:

HTTP/1.0 301 Moved Permanently

Connection: close

X-tiny: cache 0.00063991546630859

Location: http://www.informatik.uni-hamburg.de/

Content-type: text/html

Content-Length: 0

Date: Wed, 30 Mar 2011 13:31:00 GMT

Server: TinyURL/1.6

Quelltext 1: Response-Header für Kurz-URL

Der HTTP-Statuscode der Antwort ist 301 – eine Weiterleitung. Der Browser öffnet automatisch die URL, die in Zeile 4 (Location) angegeben ist.

In diesem Abschnitt werden zunächst grundlegende Fachbegriffe der Informationssicherheit eingeführt, die in der Risikobewertung zur Einschätzung der Auswirkungen verwendet werden.

Informationssicherheit wird in Kapitel 2.2.2 zur „Sicherheit von Webanwendungen“ konkretisiert. Es werden typische Sicherheitslücken von Webanwendungen dargestellt, die bei der Risikoidentifizierung von Twitter eine entscheidende Rolle spielen. Auch Gegenmaßnahmen zur Mitigation von Risiken durch typischer Sicherheitslücken werden aufgezeigt.

Das Kapitel 2.2 schließt mit den Grundlagen der Risikoanalyse. Die verwendete Methode zur Risikoanalyse sowie die einzelnen Faktoren zur Risikobewertung werden vorgestellt.

In diesem Kapitel werden theoretische Konzepte und Begriffe zur Informationssicherheit eingeführt. Diese sind eng mit dem Risiko und der Risikoanalyse verknüpft, die im darauf folgenden Kapitel erläutert werden.